R6秋 問1

問1 インシデントレスポンスに関する次の記述を読んで、設問に答えよ。

L社は、従業員100名のソフトウェア開発会社である。L社の社内システムは、情報システム部(以下、情シス部という)が、運用及びインシデント対応を行っている。

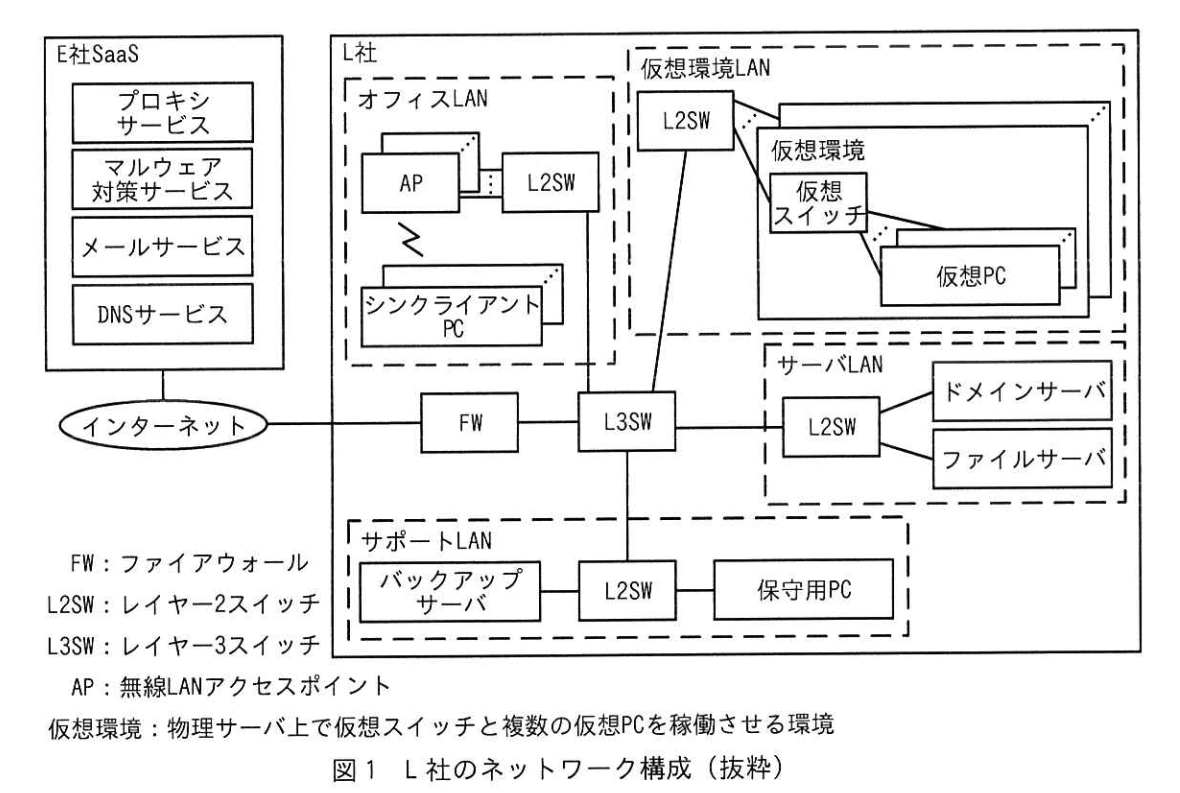

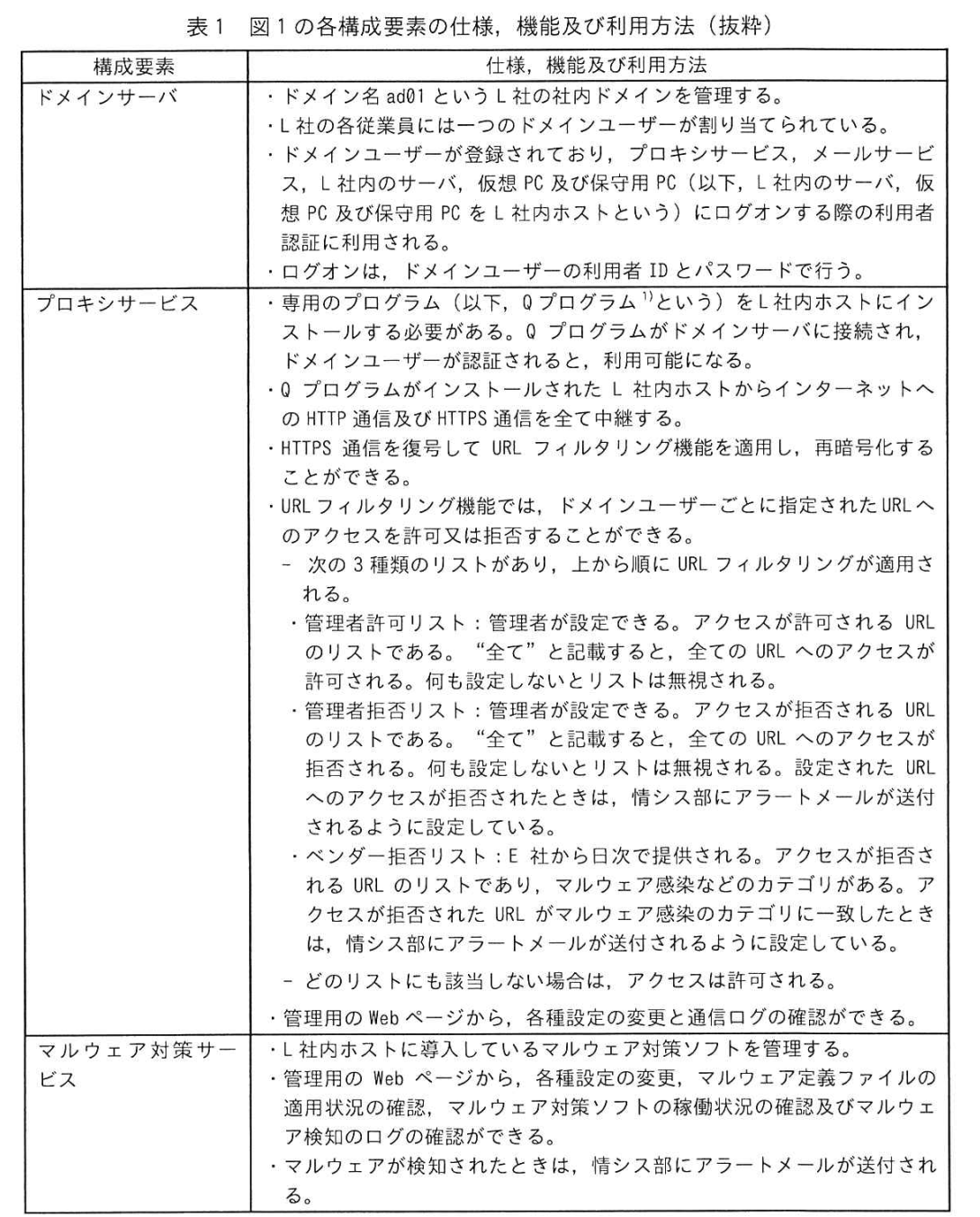

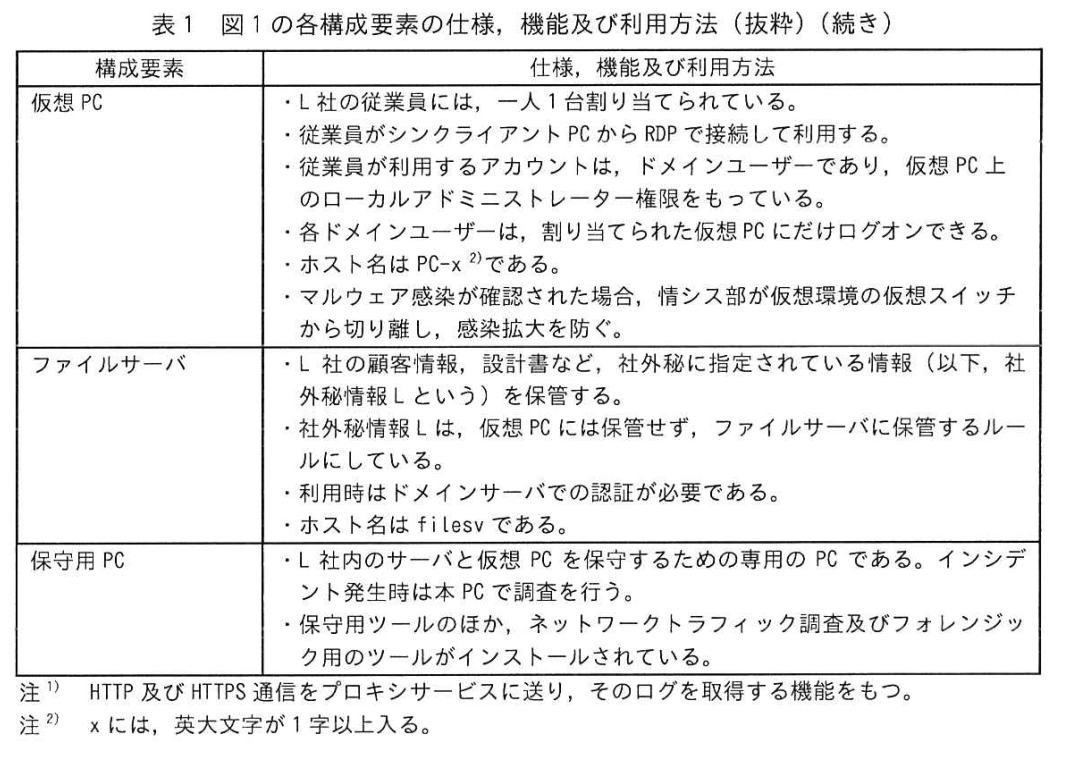

L社は、E社のSaaSを使用している。L社のネットワーク構成を図1に、図1の各構成要素の使用、及び利用方法を表1に示す。

[ツールの開発]

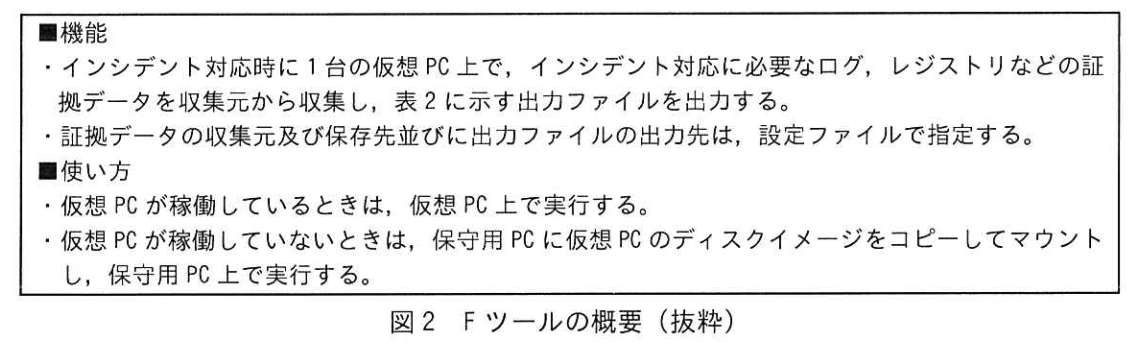

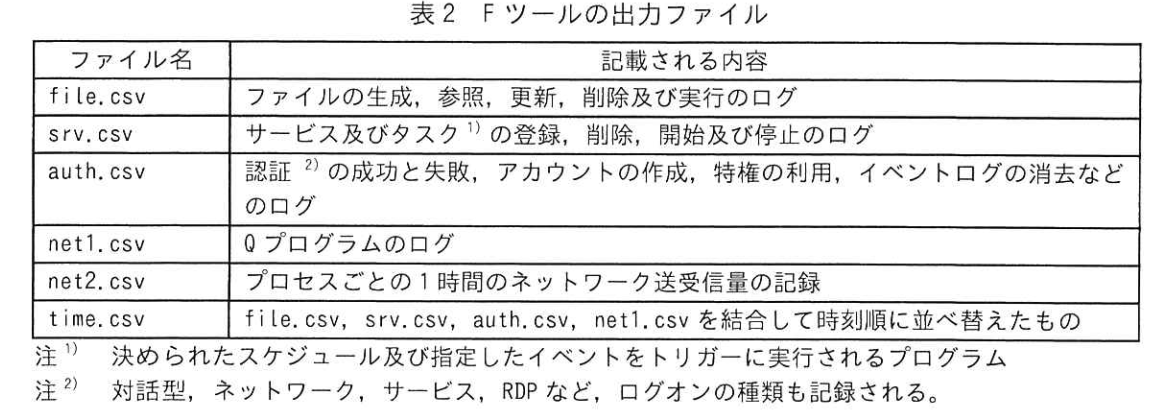

情シス部のX主任とYさんは、インシデント対応時にログの調査に手間どらないように、証拠データを収集するツール(以下、Fツールという)を開発することにした。Fツールの概要を図2に示す。

[インシデント発生時のFツール活用]

12月6日、情シス部のYさんは、プロキシサービスからアラートメールを受信した。Yさんが、アラートメールを確認したところ、PC-Aが、https;//〇〇〇.com/にアクセスしようとしてアクセスが拒否されたこと及びそのURLがベンダー拒否リストのマルウェア感染のカテゴリに一致したことが分かり、上司のX主任に報告した。

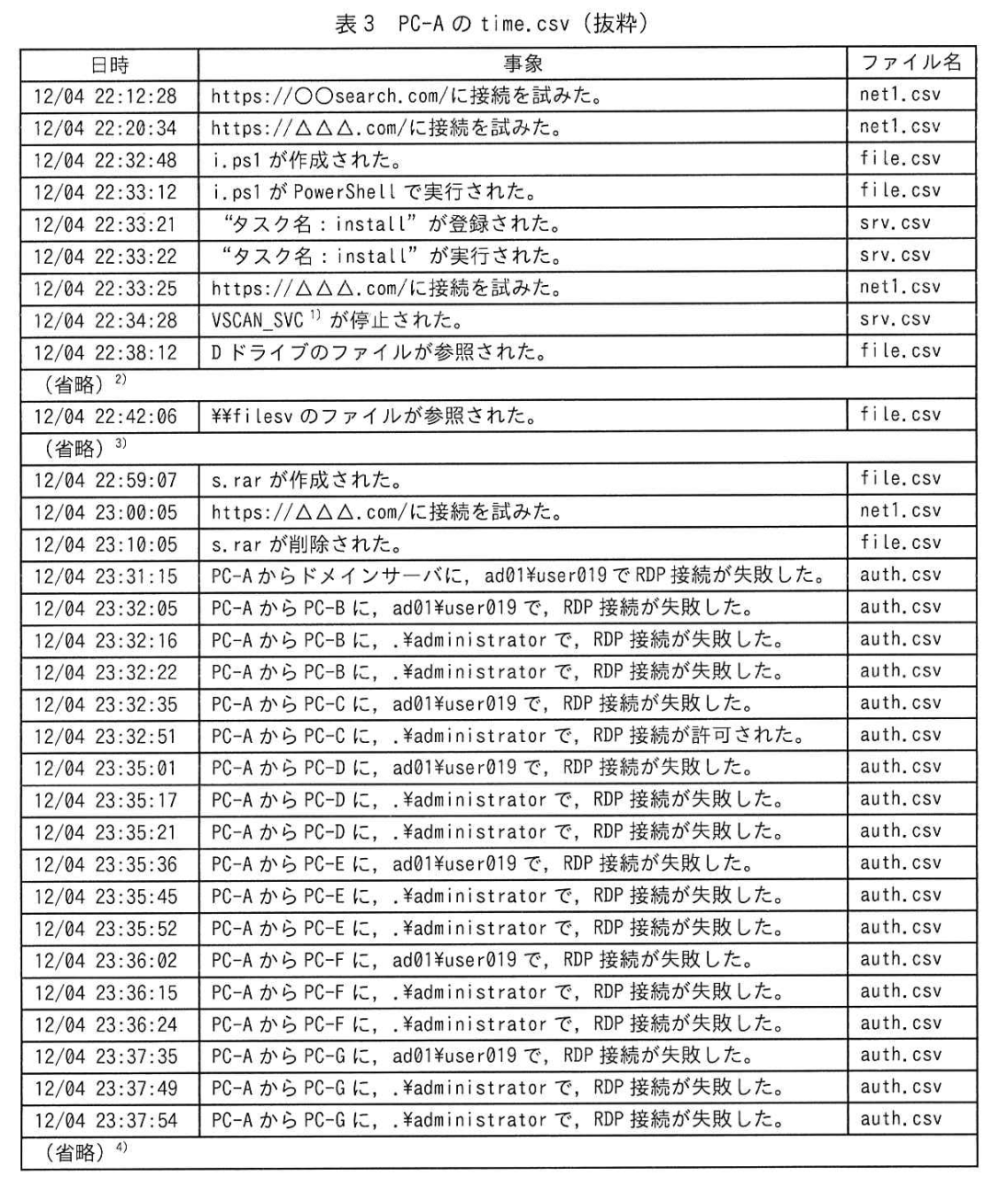

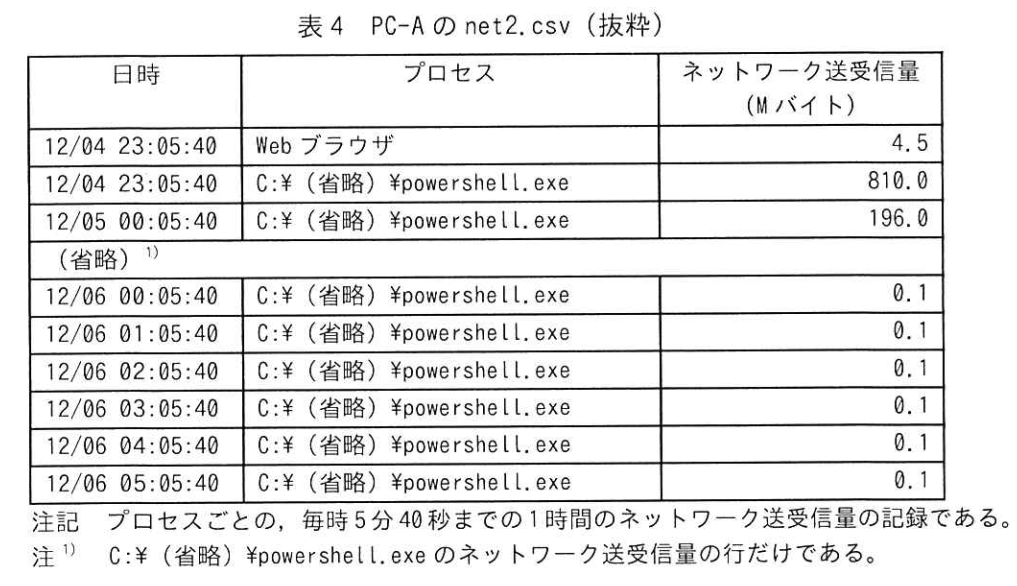

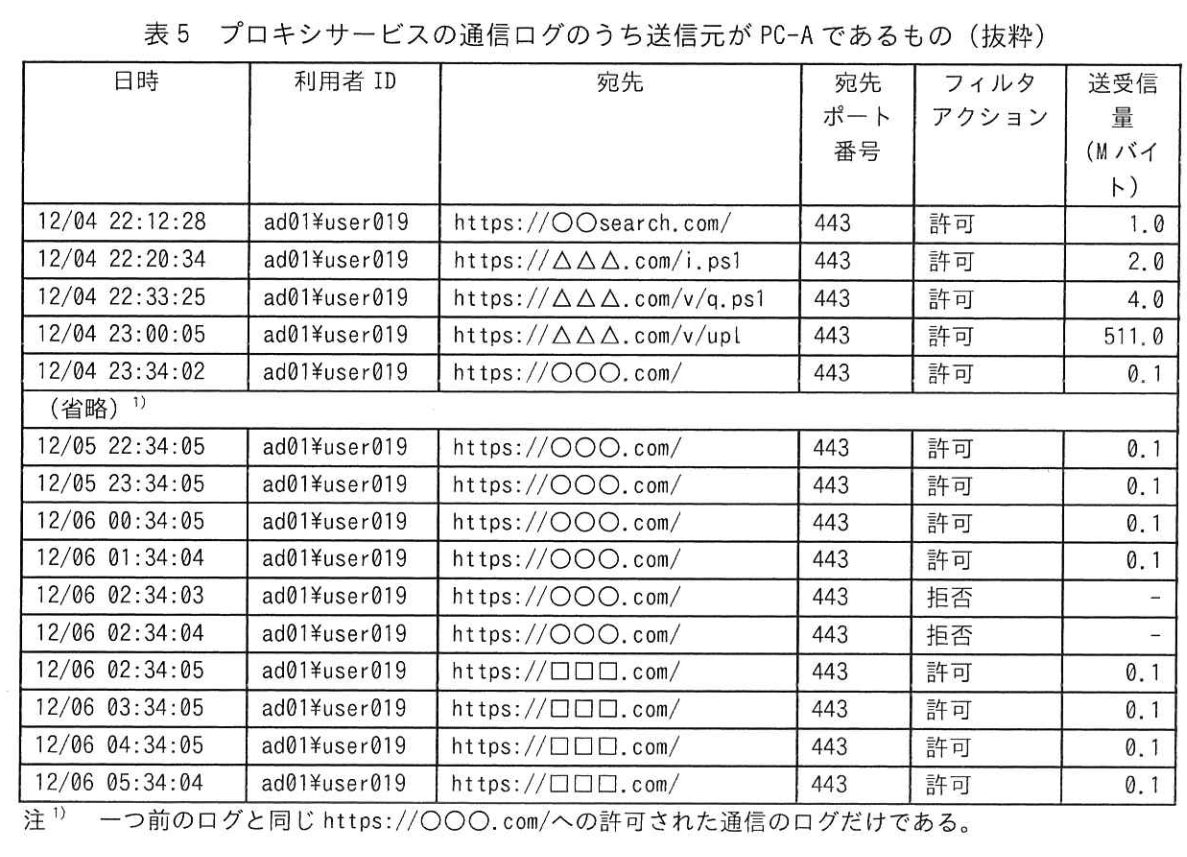

PC-Aが割り当てられている従業員に連絡した上で、X主任は、PC-Aを一旦、仮想スイッチから切り離してFツールを実行し、Fツールの出力ファイルとプロキシサービスの通信ログから、https;//〇〇〇.com/にアクセスした原因を調査するようにYさんに指示した。

PC-AでのFツールの出力ファイルのうち、time.csvを表3に、net2.csvを表4に、プロキシサービスの通信ログのうち送信元がPC-Aであるものを表5に示す。

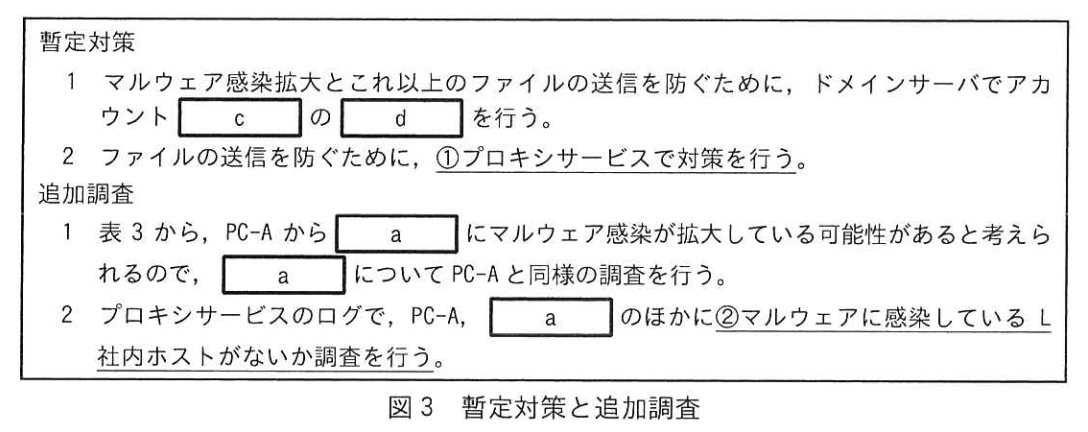

[暫定対策と追加調査の実施]

X主任とYさんは、PC-Aがマルウェアに感染し、PC-A及び[ a ]上のファイルのほか、[ b ]上のファイルのうち、アカウント[ c ]でアクセス可能なファイルがインターネットに送信されているおそれがあると考え、図3の暫定対策と追加調査を行った。

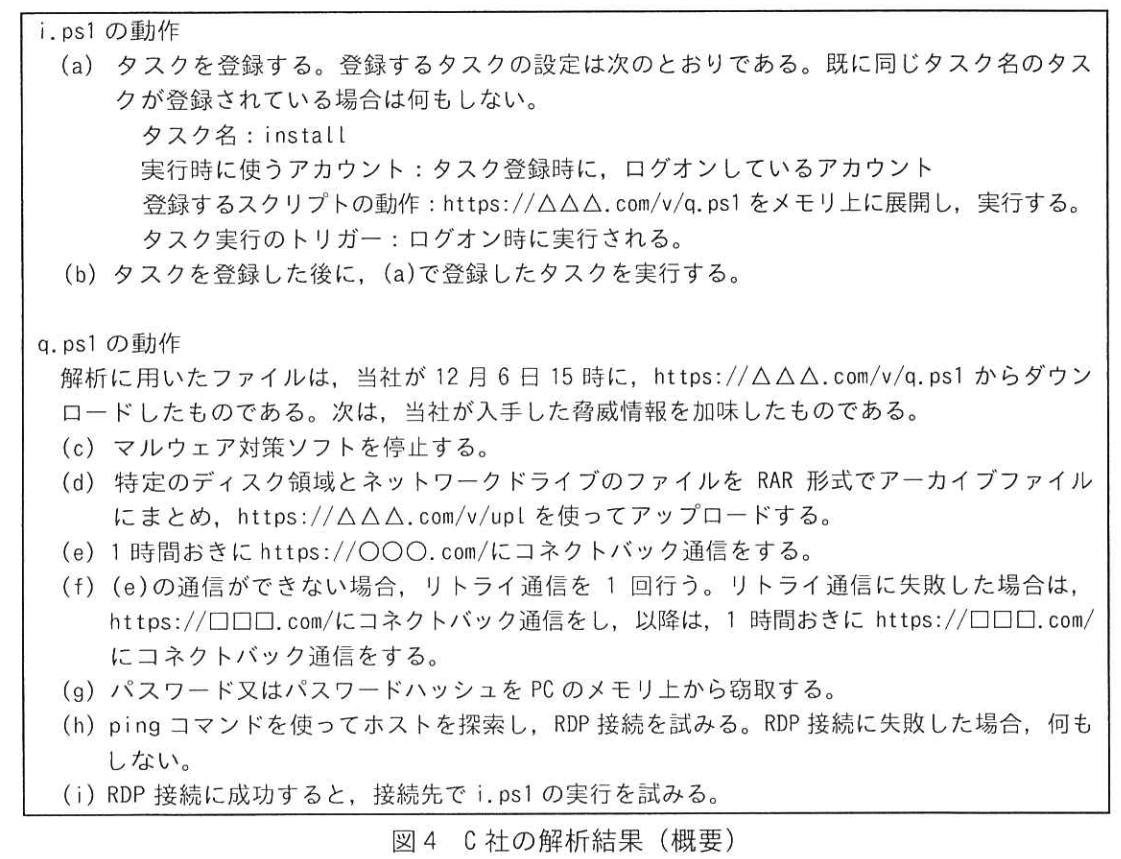

また、X主任はPC-Aの証拠データと、PC-Aの調査で収集できたi.ps1をセキュリティ専門会社であるC社に提供し、解析を依頼した。C社の解析結果を図4に示す。

Yさんは図4の解析結果から、図3の追加調査の1及び2では、図4で解析したマルウェアが、今後、活動する可能性があるL社内ホストを見逃したおそれがあると考えた。Yさんは③追加調査の3として、L社内ホストの全てに対して新たな調査を行う必要があるのではないかとX主任に相談した。X主任は同意し、調査には時間が掛かるので、調査と並行して、④図4のマルウェアの活動を自動的に検出する新たな仕組みを作るように指示した。

この追加調査の3では、[ a ]だけがマルウェアに感染した可能性があることが判明し、必要な対処を行った。また、新たにマルウェアの活動は検出されなかったので、復旧に向け対応を進めることにした。

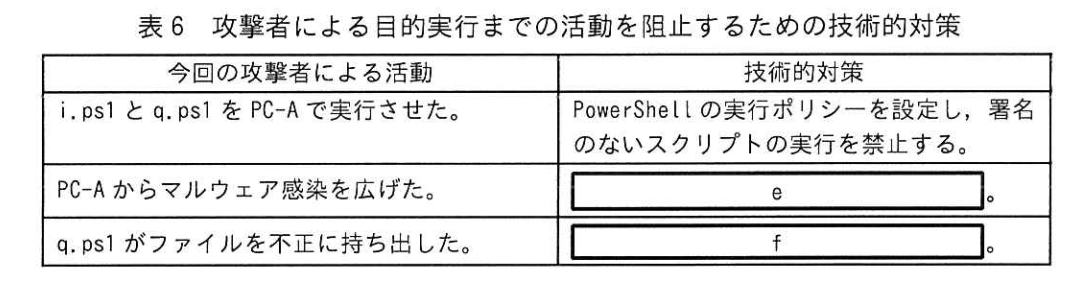

[技術的対策の立案]

X主任とYさんは、今回と同様のマルウェア感染が起きた場合に備えて、図3の暫定対策以外に、攻撃者による目的実行までの活動を阻止するための技術的対策を、表6のとおりにまとめた。

今後、表6中の技術的対策について、X主任とYさんが中心となった導入の計画立案を進めることにした。